Las Redes Sociales y el Trabajo Colaborativo

Las redes sociales se han tomado de una forma abrumadora el mercado virtual y han sido muy bien aceptados por la comunidad mundial. Este tipo de herramientas son usadas tanto de forma personal, como lo es la comunicación con familiares, amigos o conocidos; como de forma corporativa en la cual intervienen diferentes elementos como lo son la publicidad: con la promoción de productos y servicios, la incorporación de usuarios o consumidores e incluso la compra-venta, todos a través del uso de ésta herramienta.agradable y una gran capacidad de transmitir información de manera eficaz, además de poner a las personas que usan medios móviles como usuarios estables de la web. Youtube es una red social líder en el interactuar, de la mano con Google ha establecido una manera fácil y sencilla para compartir, ver y comentar vídeos, broadcoast y música en un espacio neutro, pero gustoso a la vista.Son las herramientas utilizadas en la comunicación entre personas, aunque ésta sólo sea de forma virtual. Actualmente existen diversas herramientas de este tipo tales como las redes sociales, wikis, blogs, chats y otros recursos específicos. Estas nuevas herramientas de la comunicación nos han permitido de forma eficaz y rápida el traspaso de información y han acortado de una forma u otra las distancias. En el ámbito académico, en particular en educación superior, las herramientas de trabajo colaborativo son un potente recurso que fácilmente se adapta a diversas necesidades y objetivos.

Tipos de Redes Sociales

Principales redes Sociales // Porcentaje

Aprendizaje basado en tareas

En el aprendizaje basado en tareas consiste en la seleccion de tareas orientadas a la resolucion de un problema real en la que van a estar implicados un grupo de alumnos que trabajaran siguiendo los principios generales del trabajo colaborativo .

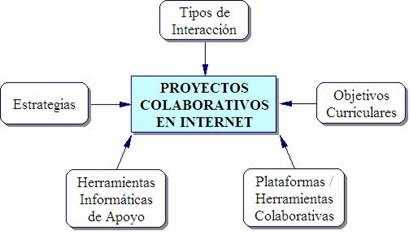

Proyectos Telecolaborativos

Estos Proyectos tienen en común el uso de la red para conseguir los propósitos educativos en los que este enfocado ,cuya seleccion el/la autor@ fija como el paso prioritario que debes realizar al intentar integrar cualquier recurso, en este caso Internet , en un contexto de enseñanza - aprendizaje .

Redes Sociales Seguridad

Para empezar, conviene señalar que las Redes Sociales no son las culpables, como se tiende a apuntar, no en último extremo. Se trata simplemente de una evolución de Internet donde confluyen una serie de servicios que ya venían existiendo, como la mensajería instantánea y la edición de blogs (con Messenger y Fotolog a la cabeza). Cierto es que hay otras opciones nuevas de alto valor añadido y potencia, pero en esencia estamos hablando de datos personales, de contacto con otras personas y de edición de contenidos. Nada nuevo antes de las Redes Sociales. Internet no es sino una gran Red Social y éstas subconjuntos a medida de la misma.

Lo que sí es cierto es que, por su finalidad, estas plataformas invitan a la participación activa, esto es, a conocer otras personas (formando la Red), a “subir” contenidos (cada vez más audiovisuales) tanto propios como ajenos, que además van trazando los perfiles e intereses de cada cual. Y en demasiadas ocasiones priorizan “su negocio” frente al de sus usuarios, en especial, de los menores, buscando tener más datos para vender y cruzar, intensificando al extremo las opciones de “conectarse con otra persona” incluso de forma transparente para el usuario, imponiendo condiciones de uso abusivas, potenciando indiscriminadamente las afiliaciones automáticas para ganar impactos publicitarios por volumen de usuarios. Y en este punto habría que sacar a colación el “interés superior del menor” promovido por la Convención de los Derechos del Niño y la responsabilidad legislativa de las instituciones, junto con términos como Responsabilidad Social Corporativa que las entidades, con legítimo ánimo de lucro, sería deseable observaran…. Pero establecer los límites es un largo debate y volveríamos a usar la controvertida palabra “autorregulación”.

Malware

Malware

El malware (del inglés malicious software), también llamado badware, código maligno, software malicioso o software malintencionado, es un tipo desoftware que tiene como objetivo infiltrarse o dañar una computadora o sistema de información sin el consentimiento de su propietario. El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto.1 El término virus informático suele aplicarse de forma incorrecta para referirse a todos los tipos de malware, incluidos los virus verdaderos.

El software se considera malware en función de los efectos que provoque en un computador. El término malware incluye virus, gusanos, troyanos, la mayor parte de los rootkits, scareware, spyware, adware intrusivo, crimeware y otros softwares maliciosos e indeseables.2

Malware no es lo mismo que software defectuoso; este último contiene bugs peligrosos, pero no de forma intencionada.

Koobface

Koobface, un anagrama de Facebook ("face" y "book" con el orden cambiado y "koob" es "book" al revés, "libro" en inglés), es un Gusano informático que ataca a usuarios de las redes sociales Facebook, MySpace,1 hi5, Bebo, Friendster y Twitter.2 Koobface intenta en última instancia, luego de una infección exitosa, obtener información sensible de las víctimas, como números de tarjetas de crédito.

Koobface se disemina enviando un mensaje mediante Facebook a las personas que son 'amigos' de la persona cuyo ordenador ha sido infectado. El mensaje contiene un asunto inocuo como (en inglés) "Paris Hilton Tosses Dwarf On The Street", "LOL", "My Friend catched [sic] you on hidden cam" y "My home video :)" seguido de un link. Después de recibido, el mensaje redirecciona al receptor a un sitio externo no afiliado con Facebook, donde se muestra una supuesta actualización del reproductor Flash de Adobe. Si el archivo es descargado y ejecutado, el ordenador será infectado con Koobface. El virus luego comanda las actividades de navegación, dirigiendo a los usuarios a sitios web contaminados cuando intentan acceder a motores de búsqueda como Google, Yahoo, Bing, y Ask.com. Algunos motores de búsqueda, incluyendo AOL Search, no son afectados por Koobface.

Algunas variantes del virus han sido identificadas:

Phishing

suplantación de identidad es un término informático que denomina un modelo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser unacontraseña o información detallada sobre tarjetas de crédito u otra información bancaria). El cibercriminal, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas.1

Dado el creciente número de denuncias de incidentes relacionados con el phishing, se requieren métodos adicionales de protección. Se han realizado intentos con leyes que castigan la práctica y campañas para prevenir a los usuarios con la aplicación de medidas técnicas a los programas.

Se considera pishing también, la lectura por parte de terceras personas, de las letras y números que se marcan en el teclado de un ordenador o computadora.

Cómo usar el protocolo https en Facebook y Twitter

Algunos sitios web y Redes Sociales como Facebook y Twitter permiten utilizar el protocolo de seguridad HTTPS y no el protocolo HTTP estándar. Utilizando este primer protocolo, mejorarás la seguridad de tus datos para que no sean interceptados por otros.

Algunos sitios web y Redes Sociales como Facebook y Twitter permiten utilizar el protocolo de seguridad HTTPS y no el protocolo HTTP estándar. Utilizando este primer protocolo, mejorarás la seguridad de tus datos para que no sean interceptados por otros.

Es recomendable configurar Facebook y Twitter para utilizar este protocolo de seguridad también utilizado por algunos Bancos o sitios web donde se realizan compra o venta de productos a través de transacciones de dinero con tarjetas de crédito. Para configurar Twitter deberás abrir tu cuenta, ir hasta la pestaña CONFIGURACIÓN donde encontrarás varias opciones, entre ellas, Sólo HTTPS, Usar siempre HTTPS (Usa una conexión segura cuando sea posible para encriptar la información de tu cuenta) allí deberás marcar esta opción y hacer clic en Guardar.

En Facebook también podrás realizar este tipo de configuración accediendo a tu cuenta e ingresando a la pestaña Configuración de la privacidad. Allí aparecerán varias opciones, entre las primeras, NAVEGACIÓN SEGURA, donde deberás hacer clic en el botón EDITAR y marcar la opción Usar Facebook a través de una conexión segura siempre que sea posible.

No hay comentarios:

Publicar un comentario